不知不觉离我所主导的开源项目Vulhub的第一个提交已经快5年了,Vulhub俨然已经成为我生活中的日常。就像我生活中的另外几个日常代码审计星球、Sec-News一样,他们并不是我刻意要去完成的一项工作,而成为了我现实中的“回调函数”。

用回调函数来形容这件事听起来很独特,但仔细想想确实如此——我会在分析最新漏洞后将其做成Vulhub环境提交到Github,我会在读到不错文章后点击浏览器上的按钮将其添加到Sec-News,我会在有新奇想法或学到知识后去星球聊两句分享出来。

这些行为就像回调函数一样,在我日常生活中的某个确定的时刻触发,也许会遇到“网络延迟”,但总会像队列一样不停地生产与消费,最后沉淀在代码审计宇宙中。

是的,以前有人调侃我说我这些个人主导的项目组合成了“代码审计宇宙”,我欣然接受了这个名字。

在外人看来,这是我回馈给安全社区的一些工具与分享,但实际上他们共同组成了我自己的知识矩阵,他们是否对外公开其实并不影响我收藏、记录这些内容。

就像Vulhub,最早做这个项目的目的只是因为当时自己想要学习Java漏洞,而处于Java漏洞井喷期的2016、2017年并没有很好的学习途径,我甚至连怎么搭建一个Java Web开发环境都不知道(JSPStudy除外)。

于是Vulhub就应运而生,他基本伴随着我学习从Java漏洞开始的各种漏洞的时光。

有心的同学可能会发现Vulhub中有关PHP的漏洞不多,和Exploit-Db形成了鲜明对比,原因虽然和PHP的CMS这些年稍显式微有些关系,但其实也和我自己的学习轨迹密不可分。我自诩在2016年的时候对PHP安全已经掌握的还可以了(现在想想其实还差得远),所以之后在选择做漏洞环境的时候也会更偏向自己不熟悉的领域,特别是Java。

如今我的知识体系也已经大为不同了,也不会再区别对待漏洞,Vulhub选择环境的时候还是更偏向于漏洞的类型、影响力、危害等因素,而不取决于我自己的个人偏好。

可以说Vulhub的发展已经进入一个成熟、体系化的阶段。

最近Spring Framework的漏洞闹的沸沸扬扬,Vulhub近期也连续收录了三个相关漏洞:

- CVE-2022-22947 - Spring Cloud Gateway Actuator API SpEL Code Injection

- CVE-2022-22963 - Spring Cloud Function SpEL Code Injection

- CVE-2022-22965 - Spring Framework RCE via Data Binding on JDK 9+

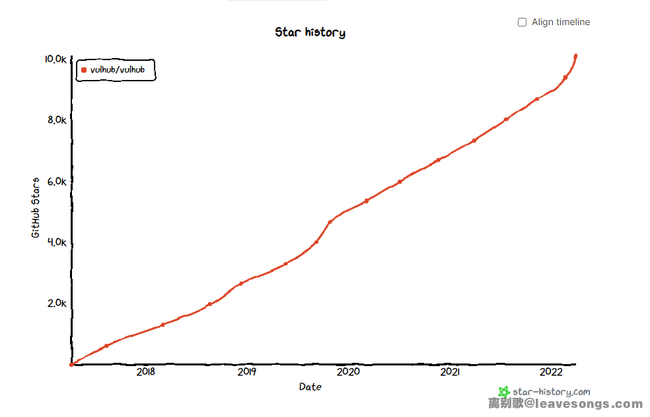

得益于最近我Twitter涨了不少粉丝,这几个环境在Twitter上进行宣传后效果卓著。我在今年3月31日的时候看到Vulhub项目的Star数在页面上标记为10k了,但是其实这是四舍五入后的数字,没想到在发布Spring4Shell漏洞环境的当天Star就突破了一万,趋势图上看的很明显:

这周也登上了Github Trending榜(没截到涨的最快的那天的图):

Vulhub现在也是一个“万赞”开源项目了,撒花~

为了纪念这个时刻,我决定做一次抽奖活动,准备了两个奖项:

- 一等奖:极客时间超级会员年卡 x 1

- 二等奖:Vulhub纪念贴纸 x 2

参与方法很简单,扫描下面的“抽奖助手”小程序二维码,按照其中的说明参与抽奖即可。

如果你认为自己是非酋体质中不了奖,也可以直接点击链接购买,价值¥498一年,极客时间是我少有的推荐的计算机类教程平台。